MDM : comprendre, déployer et sécuriser la gestion de la flotte mobile

Le Mobile Device Management (MDM) permet de configurer, sécuriser et superviser l’ensemble du parc mobile (smartphones, tablettes, ordinateurs) depuis une console unique un levier de gouvernance pour PME/ETI.

Dans un monde où la mobilité et le télétravail redessinent le système d’information, les smartphones, tablettes et ordinateurs portables sont devenus les nouveaux points d’entrée du réseau. Le Mobile Device Management (MDM) est la solution qui permet d’en garder la maîtrise afin de configurer, sécuriser et superviser l’ensemble de la flotte mobile d’entreprise depuis une console unique. Ainsi, pour les PME et ETI françaises, le MDM n’est pas qu’un outil de contrôle; c’est également un levier de gouvernance de la mobilité, au croisement de la cybersécurité, de la conformité et de la productivité.

Les principes du MDM

Le MDM dans un monde de travail mobile

La généralisation du télétravail et des usages nomades a transformé la manière dont les collaborateurs accèdent aux données d’entreprise. Un smartphone connecté au Wi-Fi du bureau ou un ordinateur portable utilisé à domicile représente aujourd’hui une extension du système d’information. Cette extension, souple et utile, devient aussi une source de vulnérabilité si elle n’est pas encadrée.

Le Mobile Device Management va résoudre ce problème grâce à une logique de centralisation de la gestion de tous les terminaux. De le sorte, chaque appareil reste conforme, sécurisé et à jour. Pour les DSI, le MDM agit comme une tour de contrôle de la mobilité grâce à cette surcouche de gouvernance qui traduit la politique de sécurité en configurations concrètes.

Qu’est-ce que le MDM ?

Le MDM constitue à la fois une solution logicielle ainsi qu’une une pratique de gouvernance de la mobilité.

Côté outil, il s’agit d’une console d’administration capable d’enrôler, paramétrer et contrôler les terminaux de l’entreprise, comme les smartphones, tablettes, ordinateurs portables ou objets connectés (IoT).

Côté méthode, il s’agit d’une politiques de sécurité Zero Trust sur l’ensemble du parc.

Dans un environnement hétérogène, avec des OS comme iOS, Android, Windows ou encore macOS, le MDM va agir comme un chef d’orchestre pour la configuration, la mise à jour et la conformité. Chaque appareil devient un maillon géré, plutôt qu’un risque isolé.

Les grandes organisations étendent désormais cette logique vers le UEM (Unified Endpoint Management), capable d’unifier la gestion des postes fixes, mobiles et IoT au sein d’une même interface. Mais pour la majorité des entreprises, le MDM reste le point d’entrée naturel vers une mobilité maîtrisée.

Comment fonctionne un MDM ?

Derrière son apparente simplicité, le MDM repose sur une architecture client-serveur. Le serveur (hébergé sur site ou dans le cloud) définit les politiques de sécurité et de configuration, tandis que les terminaux, considérés comme des clients, reçoivent ces instructions en temps réel. Cette approche, décrite dans les bonnes pratiques du NIST 800-124r2, constitue une référence pour la gestion sécurisée des appareils mobiles.

Tout commence par l’enrôlement : chaque appareil est enregistré dans la solution MDM, souvent via son IMEI ou une clé d’invitation. Une fois enrôlé, le terminal se voit affecter un profil d’utilisateur et un ensemble de règles.

Ce processus varie selon le contexte d’usage :

- BYOD (Bring Your Own Device) : l’appareil appartient à l’utilisateur. Le MDM crée un espace professionnel isolé du reste du téléphone, pour séparer données personnelles et professionnelles. Sur Android, cela passe par le Work Profile, et sur iOS par le mode User Enrollment, plus respectueux de la vie privée.

- Appareil d’entreprise : le terminal (et le forfait mobile pour entreprise) est fourni et contrôlé par l’organisation. L’administrateur dispose d’un accès complet pour gérer la configuration, les applications et la sécurité.

Pour les déploiements iOS, plusieurs méthodes d’enrôlement existent : Apple Business Manager (ADE/ABM) pour les flottes gérées, Account-Driven Enrollment pour les petits parcs, ou Apple Configurator pour un enregistrement manuel. Cette flexibilité facilite les migrations progressives vers le MDM sans rupture de service.

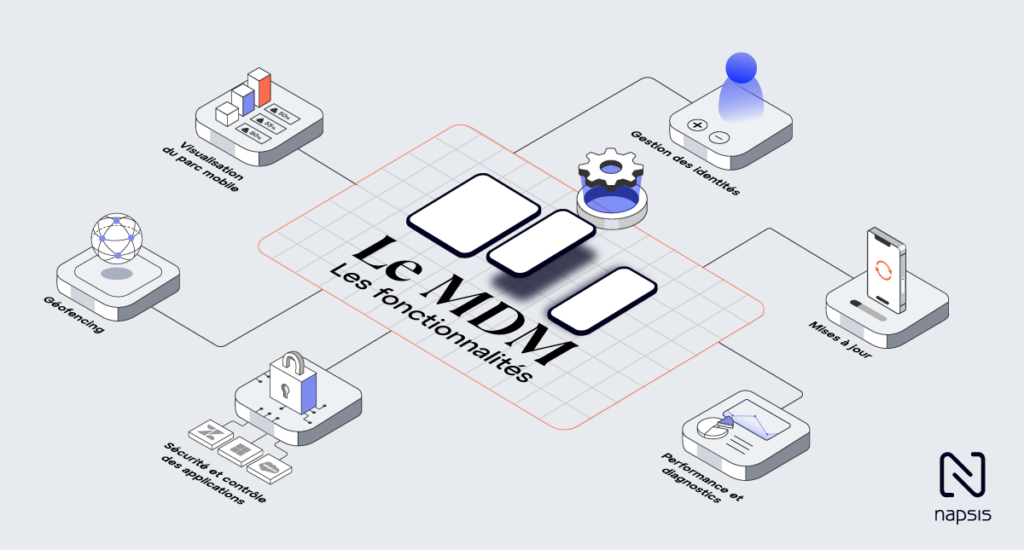

Les principales fonctionnalités du MDM

Une fois la flotte enrôlée, le MDM devient une véritable console de supervision. Ses fonctions couvrent à la fois la configuration, la sécurité, la maintenance et la conformité, tout en s’adaptant aux besoins de chaque organisation.

1. Gestion des paramètres et de la connectivité

Les administrateurs peuvent préconfigurer le Wi-Fi, le réseau privé virtuel d’entreprise, les certificats et les accès réseau. L’utilisateur n’a plus à manipuler ces réglages sensibles car tout est appliqué automatiquement selon son profil. Cela réduit les erreurs et garantit une connexion sécurisée, notamment pour les terminaux itinérants.

2. Sécurité et conformité des terminaux

Le MDM permet d’appliquer des politiques de sécurité strictes comme :

- l’usage de mots de passe complexes,

- le verrouillage automatique,

- la restrictions d’applications,

- possibilité de verrouiller ou d’effacer un appareil à distance en cas de perte,

- Utilisation du MFA sur les accès sensibles.

Certaines solutions autorisent un effacement sélectif des seules données professionnelles, respectant ainsi la vie privée des collaborateurs tout en se conformant au RGPD.

3. Contrôle des applications et conteneurisation

Le contrôle des applications installées sur les équipements mobile constitue un élément clé. Pour cette raison, le MDM gère le cycle de vie applicatif, de l’installation jusqu’au suivi des versions, en passant par la mise à jour et la suppression. Il peut également définir des listes blanches/noires et surveiller les permissions. Les solutions avancées vont aussi appliquer une surcouche fonctionnelle via des conteneurs pour contrôler le type de données échangées ou imposer une authentification forte.Enfin, il convient d’appliquer une politique d’e-mail et antispam cohérente côté mobile.

4. Gestion des identités et des accès

Les profils utilisateurs sont associés à des droits précis selon le rôle, le métier ou le niveau hiérarchique. Le MDM s’intègre avec les annuaires d’entreprise comme Active Directory, Azure AD/Entra ID pour assurer une uthentification unifiée. Des règles d’accès contextuelles (localisation, réseau, heure) renforcent la défense en profondeur.

5. Automatisation et mises à jour

Les mises à jour d’applications, d’OS ou de politiques de sécurité peuvent être planifiées et déployées automatiquement, sans intervention utilisateur. Le MDM garantit ainsi une homogénéité du parc et la correction rapide des vulnérabilités, en ligne avec les principes du NIST sur la réduction de surface d’attaque.

6. Sauvegarde, restauration et monitoring

Les terminaux peuvent être sauvegardés à intervalles réguliers pour permettre une restauration rapide en cas de panne ou de remplacement. Le MDM collecte des indicateurs de conformité, de performance et de sécurité, et génère des rapports détaillés sur les changements, incidents et alertes.

7. Géolocalisation et géofencing

Certaines plateformes proposent des fonctions de géofencing permettant de définir un périmètre géographique pour chaque terminal. Si l’appareil quitte la zone autorisée, une alerte est déclenchée ou les accès aux données sont suspendus. Ces mesures, utilisées avec discernement, renforcent la protection des appareils à haut risque.

Les bénéfices du MDM pour l’entreprise

Une gestion simplifiée de la flotte mobile

Déployer ou remplacer des terminaux n’est plus une corvée. En effet, l’enrôlement automatisé et la configuration à distance assurent une mise en service rapide et homogène. Les administrateurs gagnent du temps, les utilisateurs disposent d’un équipement prêt à l’emploi, et les directions informatiques réduisent les erreurs manuelles.

Une sécurité accrue des données mobiles

le MDM renforce la sécurité de bout en bout en intégrant les politiques d’authentification, de chiffrement et de contrôle applicatif. Il s’inscrit donc dans la logique de la directive NIS 2 qui impose une résilience accrue des systèmes critiques en Europe. Chaque terminal devient ainsi un point de confiance plutôt qu’un vecteur de risque.

Une conformité facilitée

Le MDM aide à répondre aux exigences de conformité (RGPD, HIPAA, SOC 2, ISO 27001) en assurant le suivi des politiques et des journaux d’accès, appuyées par un hébergement souverain. De la sorte, la séparation stricte entre sphère privée et professionnelle dans le cadre du BYOD protège l’entreprise comme l’utilisateur.

Un gain de productivité pour les équipes

Les utilisateurs n’ont plus à configurer manuellement leurs applications, VPN ou comptes de messagerie. Le MDM simplifie leur quotidien tout en garantissant un environnement sécurisé et conforme. La mobilité devient fluide, sans compromis entre ergonomie et sécurité.

Vers une gouvernance unifiée de la mobilité

Le MDM s’inscrit dans un écosystème plus large de gestion unifiée des terminaux. Les solutions EMM (Enterprise Mobility Management) intègrent la gestion des contenus et des applications, tandis que le UEM (Unified Endpoint Management) fusionne la gestion des postes fixes, mobiles et IoT. L’ajout d’une solution EDR permet de compléter la supervision par une couche de détection et de réponse aux menaces.

L’enjeu n’est plus seulement de gérer des appareils, mais de piloter la mobilité comme un tout par la mise en place d’un environnement sécurisé, conforme et productif. Dans un contexte hybride où les collaborateurs alternent bureau, domicile et terrain, cette gouvernance devient un pilier de la cybersécurité moderne.

En résumé, le MDM est bien plus qu’une console de gestion. Il s’agit d’un socle de confiance pour la mobilité en entreprise, capable d’allier sécurité, conformité et simplicité d’usage. Dans un monde où chaque terminal est une porte d’entrée potentielle, il devient un élément essentiel de la stratégie numérique.

Comment choisir une solution ou un logiciel MDM ?

Une fois le principe compris, une question se pose : quel logiciel MDM choisir pour votre flotte mobile ? Si les interfaces se ressemblent souvent, tous les outils ne répondent pas aux mêmes enjeux. L’objectif n’est pas de cocher toutes les options possibles, mais de sélectionner une solution MDM adaptée à votre parc, à votre organisation et à vos contraintes de sécurité.

Tout d’abord, le périmètre technique. Un MDM conçu uniquement pour iOS ou Android conviendra à une flotte homogène, mais deviendra vite une limite si vous ajoutez des ordinateurs portables Windows, des Mac ou des terminaux durcis. Vérifier le support des OS (Android, iOS/iPadOS, Windows, macOS, éventuellement terminaux IoT) est la base. C’est ce qui distingue un simple Mobile Device Management d’une solution plus large de type EMM ou UEM.

Ensuite, le modèle de déploiement. Les solutions de cloud MDM (SaaS) sont devenues le standard pour les PME et ETI, car elles évitent de maintenir un serveur sur site, tout en offrant des mises à jour continues et une haute disponibilité. Un MDM “on-premise” garde du sens dans certains environnements très réglementés ou isolés du cloud public, mais il implique une véritable administration système : supervision, sauvegardes, montée de version… Là encore, le choix doit refléter votre stratégie d’hébergement, votre politique de souveraineté et les compétences de votre équipe IT.

Vient ensuite la question de l’intégration. Un bon MDM ne vit pas en silo. Il doit en effet dialoguer avec vos annuaires (Active Directory, Azure AD/Entra ID, Google Workspace), vos solutions de sécurité (EDR, SIEM), vos outils ITSM et éventuellement votre SSO. Plus l’intégration est fluide, plus vous pouvez automatiser l’enrôlement des appareils, appliquer des politiques cohérentes et tracer qui accède à quoi. À l’inverse, un MDM mal intégré oblige à multiplier les comptes locaux et les exceptions, ce qui finit par fragiliser la sécurité.

Le modèle économique est aussi à regarder de près. La plupart des solutions MDM sont facturées au terminal de façon mensuelle, avec des paliers de fonctionnalités (MDM de base, gestion applicative avancée, UEM, etc.). Il est tentant de choisir l’offre la plus riche pour s’assurer une forme de tranquilité, mais une PME avec 80 smartphones n’a pas les mêmes besoins qu’un groupe international avec 15 000 terminaux. L’enjeu est de trouver le bon équilibre entre couverture fonctionnelle, coût par appareil et simplicité d’exploitation, quitte à démarrer avec un périmètre raisonnable puis à élargir ensuite.

Enfin, il ne faut pas sous-estimer la dimension humaine. Un logiciel MDM peut être très puissant, mais rester sous-exploité si l’éditeur n’offre pas un support réactif, une documentation claire et des partenaires capables de vous accompagner. Dans les faits, beaucoup d’entreprises progressent plus vite avec un intégrateur télécom qui maîtrise la solution, connaît les contraintes métier (logistique, retail, santé, flotte de commerciaux…) et peut co-construire avec la DSI des politiques MDM réalistes. C’est là que se fait la différence entre “avoir un logiciel MDM installé” et “disposer d’une gestion de flotte mobile réellement pilotée”.

En résumé, choisir une solution MDM, c’est arbitrer entre périmètre technique, modèle cloud ou on-premise, capacité d’intégration, coût total et qualité d’accompagnement. Un bon choix est celui qui s’inscrit dans votre architecture IT, qui reste exploitable par vos équipes, et qui accompagne l’entreprise pendant plusieurs années, sans vous enfermer dans une impasse technologique.

Exemples concrets de gestion de flotte mobile avec un MDM

Parler de MDM en termes de politiques et de profils est utile, mais c’est dans les usages concrets que la valeur se voit vraiment. Voici quelques scénarios issus du terrain qui illustrent ce que permet un Mobile Device Management bien paramétré.

Dans une flotte de commerciaux itinérants, l’objectif est de fournir un smartphone prêt à l’emploi dès le premier jour. Au lieu de configurer chaque téléphone à la main, le MDM applique automatiquement le profil associé au poste avec le forfait data, la messagerie professionnelle, la suite bureautique, le RM, l’application de notes de frais, etc. Si un collaborateur change d’équipe ou de région, son profil évolue à distance. En cas de vol ou de perte, l’appareil est localisé, verrouillé puis effacé à distance.

Dans la logistique ou l’industrie, on retrouve souvent des flottes de terminaux Android durcis, utilisés en entrepôt, en atelier ou sur les quais de chargement. Sans MDM, chaque mise à jour d’application métier impose de récupérer physiquement les terminaux, ce qui s’avère rapidement ingérable. Avec un MDM, la DSI pousse les nouvelles versions lors des plages de maintenance, contrôle que tous les appareils sont à jour et peut restreindre l’usage aux seules applications professionnelles. Les opérateurs gardent un outil simple, robuste, tandis que l’IT dispose d’une vision claire du parc.

Autre cas fréquent, les tablettes en point de vente ou en accueil public. Elles servent à la fois à présenter un catalogue, à signer des contrats, à gérer le click & collect ou à déclencher des procédures internes. Dans ce contexte, le MDM permet de verrouiller la tablette en “mode kiosque” avec un seul écran, une ou deux applications autorisées, aucun accès aux réglages système. En arrière-plan, les équipes marketing peuvent pousser de nouveaux contenus ou modifier l’interface sans passer par les équipes locales. On parle alors moins de gestion de flotte que d’expérience client uniforme, sécurisée et pilotée.

Pour une PME plus classique, composée de postes fixes, d’ordinateurs portables et de quelques dizaines de smartphones, le MDM devient le socle d’une politique de télétravail maîtrisée. Les collaborateurs peuvent utiliser leur propre téléphone en BYOD, avec un conteneur professionnel isolé, tandis que les ordinateurs portables sont provisionnés avec les mêmes profils de sécurité, VPN et applications. L’entreprise n’a plus à différencier au cas par cas les machines du bureau, du domicile ou en déplacement. La flotte se gère comme un tout, avec les mêmes règles de chiffrement, d’authentification forte et de mise à jour.

On peut enfin citer les environnements soumis à des exigences fortes de conformité comme la santé, les finances ou les collectivités. Là, le MDM sert de preuve de gouvernance puisqu’il permet de démontrer que seuls des terminaux conformes accèdent aux données sensibles, que les accès sont tracés et que les appareils perdus sont immédiatement révoqués. Les rapports fournis par la console MDM alimentent les audits internes, les démarches ISO 27001 ou les obligations issues de NIS2. La gestion des appareils n’est plus un sujet purement technique, mais un volet à part entière de la conformité globale de l’organisation. Un volet à part entière de la conformité globale de l’organisation, au même titre que les autres briques de cybersécurité managées.

FAQ sur le MDM

Un MDM est-il réservé aux grandes entreprises ?

Non. Les solutions SaaS ont démocratisé le MDM. Les PME et ETI peuvent désormais administrer leurs flottes à coût maîtrisé, sans infrastructure dédiée, tout en bénéficiant d’un niveau de sécurité équivalent à celui des grands comptes.

Le MDM respecte-t-il la vie privée sur les appareils personnels ?

Oui. Dans le cadre du BYOD, les données personnelles et professionnelles sont strictement séparées. L’administrateur ne contrôle que le conteneur professionnel, jamais la sphère privée. C’est le principe des modes Work Profile (Android) et User Enrollment (iOS).

Quelle différence entre MDM, EMM et UEM ?

Le MDM gère les terminaux. L’EMM ajoute la gestion des applications et des contenus. Le UEM unifie la supervision de tous les terminaux, à savoir ordinateurs, mobiles, tablettes ou IoT, dans une même interface. Il s’agit d’une évolution naturelle du MDM vers la gestion globale des endpoints.

Comment se déroule le déploiement d’un MDM ?

Après l’audit de la flotte, la DSI définit les politiques de sécurité et les profils d’utilisateurs. Les appareils sont ensuite enrôlés (manuellement ou automatiquement) et rattachés à ces profils. Les tests de conformité et de communication terminent la phase pilote avant généralisation.

Le MDM peut-il s’intégrer à la cybersécurité existante ?

Oui. Le MDM complète le firewalls, le VPN et l’EDR. Ensemble, ces outils forment une architecture cohérente qui couvre l’ensemble du système d’information, de la téléphonie d’entreprise au terminal mobile.