Cybersécurité PME : d’un empilement d’outils à une architecture cohérente

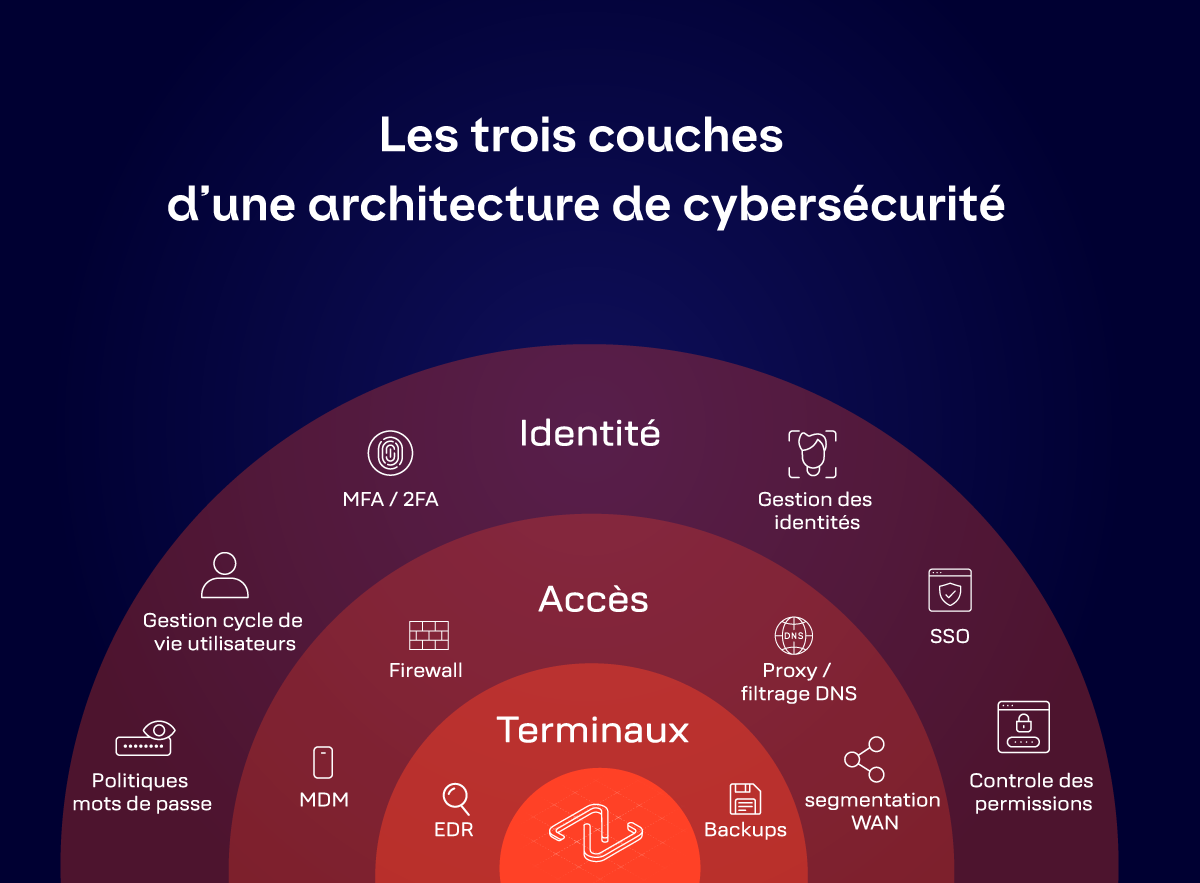

La cybersécurité ne se résume plus à empiler des outils. Ce guide explique comment bâtir une architecture cohérente pour PME : identités et MFA, sécurité messagerie, protection EDR, segmentation des flux, supervision (SIEM/SOC/MDR), sauvegarde et reprise.

Pendant longtemps, la cybersécurité s’est construite par ajouts successifs. Un nouvel usage apparaissait, une nouvelle menace émergait, et l’on déployait un outil supplémentaire pour y répondre. Antivirus, firewall, VPN, filtrage, sauvegarde... Chaque brique répondait à un problème précis, à un instant donné.

Ce modèle a fonctionné tant que les systèmes d’information étaient simples, centralisés et relativement statiques. Il atteint aujourd’hui ses limites. Non pas parce que les outils sont inefficaces, mais parce que les usages, les accès et le réseau ont profondément changé.

La cybersécurité moderne ne peut plus être pensée comme une accumulation de solutions indépendantes. Elle doit être conçue comme une architecture globale, cohérente, capable d’absorber les incidents sans interrompre l’activité.

Pour une PME, cette évolution pose une question centrale : comment construire une cybersécurité réellement adaptée à ses usages, sans multiplier des solutions complexes à exploiter ?

L’enjeu des services de cybersécurité modernes réside dans la conception d'une architecture cohérente, alignée avec les contraintes opérationnelles de l’entreprise. Et nous allons voir comment procéder.

Pourquoi la cybersécurité ne peut plus être traitée comme un empilement d’outils

Les systèmes d’information des entreprises, y compris des PME, n’ont plus rien à voir avec ceux d’il y a dix ou quinze ans. Les applications ne sont plus confinées dans un datacenter unique, les utilisateurs ne travaillent plus uniquement depuis un réseau interne, et les données circulent en permanence entre des environnements hétérogènes.

Cette évolution n’est pas marginale. Elle modifie en profondeur la manière dont les attaques se produisent et se propagent. Dans ce contexte, la cybersécurité n’est plus une question de périmètre à défendre, mais de cohérence à maintenir.

Les usages ont changé, le périmètre a disparu

Le cloud, les services SaaS, la mobilité et le télétravail ont fait exploser la notion de réseau interne. Un collaborateur peut accéder aux mêmes ressources depuis un bureau, un domicile, un site client ou un pays étranger, souvent avec le même niveau de privilège.

Dans ce contexte, la sécurité ne peut plus reposer sur la simple localisation de l’utilisateur ou de la machine. Le fait d’être « à l’intérieur » du réseau n’est plus un gage de confiance. Les attaques par hameçonnage ciblant les utilisateurs en consistuent un bon exemple. La frontière entre l’interne et l’externe est devenue floue, mouvante, parfois inexistante. Pour aller plus loin, voir notre analyse sur la sécurité de la messagerie en entreprise.

Le réseau n’est plus un mur, c’est un tissu de flux

Historiquement, le réseau était conçu comme une enceinte. On protégeait l’entrée, on filtrait les accès, et ce qui se trouvait à l’intérieur bénéficiait d’une confiance implicite.

Aujourd’hui, le réseau est avant tout un ensemble de flux. Flux entre utilisateurs et applications, entre applications elles-mêmes, entre environnements cloud et infrastructures locales. La téléphonie IP transite désormais sur le même réseau que les données métier. Ces flux sont nécessaires au fonctionnement de l’entreprise, mais ils constituent aussi des chemins potentiels pour un attaquant.

Chercher à tout bloquer revient souvent à bloquer l’activité. À l’inverse, laisser les flux ouverts sans contrôle transforme le réseau en accélérateur d’attaque.

Les cyberattaques exploitent la complexité

Les attaques modernes exploitent la complexité inhérente aux systèmes actuels, faits de flux multiples, dynamiques et légitimes.

Dans un système pensé comme un périmètre, une faille était souvent identifiable et localisable. Dans un système organisé autour de flux, l’attaque s’insère dans les interstices : un accès valide utilisé hors contexte, un service autorisé exploité à contre-usage, une communication légitime prolongée ou détournée. C’est précisément ce que l’on observe dans les cybermenaces ciblant les PME.

De plus, ce qui fait la gravité d’un incident n’est pas l’entrée initiale, mais la capacité de l’attaquant à se déplacer dans ces flux, à persister dans le temps et à agir sans être détecté. Cette capacité découle rarement d’un outil manquant, mais d’un manque de cohérence entre les mécanismes de contrôle, de visibilité et de réaction.

Empiler des outils indépendants permet de traiter des symptômes isolés. Les attaques modernes exploitent ce que les outils ne partagent pas entre eux : le contexte, la chronologie et la compréhension globale des flux. Là où chaque brique voit un événement légitime, l’attaque progresse précisément parce que personne ne voit l’enchaînement.

Comprendre la cybersécurité comme une architecture, pas comme une solution

Face à la complexité croissante des systèmes d’information, la question n’est plus de savoir quelle solution déployer en priorité, mais comment l’ensemble du dispositif de sécurité fonctionne comme un tout cohérent.

Une architecture de cybersécurité ne vise pas à empêcher toute attaque. Elle vise à limiter les possibilités d’intrusion, à rendre les comportements anormaux visibles, et à permettre une réaction rapide lorsque l’incident survient.

Cette approche repose sur trois fonctions indissociables : prévenir, détecter et réagir. Chacune d’elles répond à un objectif différent, mais aucune ne peut être efficace isolément.

Prévenir : réduire la surface d’attaque sans bloquer l’activité

La prévention est souvent perçue comme la première ligne de défense. Mal comprise, elle peut devenir un frein à l’activité ou un empilement de règles rigides rapidement contournées.

Dans une approche architecturale, prévenir consiste avant tout à réduire les opportunités offertes à un attaquant, sans remettre en cause les usages légitimes.

Maîtriser qui agit réellement dans le système

Dans les architectures modernes, l’identité est devenue le point de contrôle central. Elle conditionne l’accès aux applications, aux données et aux ressources, indépendamment de la localisation de l’utilisateur ou de la machine.

Il ne s’agit plus de gérer des droits figés, attribués une fois pour toutes, mais d’évaluer en permanence le contexte d’un accès (origine de la connexion, type d’appareil, comportement observé, cohérence avec les usages habituels etc.)

La confiance n’est plus un état, c’est un niveau qui se mesure et se réévalue. Cette posture de sécurité est d'ailleurs poussée à son maximum avec l'architecture Zero Trust. Une posture saine accepte donc cette incertitude et l’intègre comme un principe de fonctionnement.

Réduire l’exécution non maîtrisée sur les systèmes

Quel que soit le vecteur initial d’une attaque, l’impact réel se produit presque toujours lorsqu’un code s’exécute sur un poste utilisateur ou un serveur. C’est à ce moment que l’intrusion devient opérationnelle.

La prévention ne peut donc pas se limiter à bloquer des fichiers ou des signatures connues. Elle doit s’intéresser à la manière dont les processus se comportent, à ce qu’ils tentent de faire, et à la cohérence de ces actions dans leur contexte.

L’objectif n’est pas d’empêcher toute exécution, mais de limiter les comportements qui sortent du cadre normal d’un usage métier. Dans la pratique, cela passe souvent par une détection comportementale sur endpoints et qualifier rapidement ce qui relève d’un comportement anormal.

Contenir la propagation plutôt que chercher l’invulnérabilité

Une fois un premier point compromis, la capacité de l’attaque à se propager détermine largement son impact final. Les réseaux trop permissifs transforment un incident localisé en crise globale par capillarité.

Segmenter un système d’information ne signifie pas compliquer les accès, mais organiser les réseaux et les flux inter-sites selon la manière dont l’entreprise fonctionne réellement. Chaque flux autorisé doit avoir une raison claire : qui communique avec quoi, dans quel but et dans quel contexte.

La différence entre un incident mineur et une crise majeure tient souvent à la capacité à les détecter suffisamment tôt.

Une architecture bien conçue part du principe qu’une compromission est possible, mais qu’elle ne doit jamais devenir systémique.

Détecter : voir ce qui se passe réellement dans le système

Malgré toutes les mesures de prévention, des comportements anormaux se produisent inévitablement. La différence entre un incident mineur et une crise majeure tient souvent à la capacité à détecter ces signaux suffisamment tôt.

Le véritable enjeu ne réside pas dans l’absence d’informations, mais dans leur abondance, leur dispersion et leur manque de hiérarchisation. Dans un système d’information moderne, les signaux existent; encore faut-il savoir où regarder et comment les interpréter.

Pourquoi les logs seuls ne protègent personne

Chaque composant du système produit des traces (authentifications, connexions, accès, erreurs, changements de configuration…). Mais un log n’est pas une protection. Un log est une donnée brute : utile pour reconstruire une histoire, inutile s’il n’est pas interprété dans son contexte.

En PME, la surcharge d’information est l’un des pièges les plus fréquents. Les journaux existent, parfois en grande quantité, mais ils restent dispersés (postes, serveurs, firewall, cloud), hétérogènes et difficilement exploitables dans un cadre opérationnel. Sans mise en perspective, les logs deviennent des archives techniques, consultées après coup, lorsque l’impact est déjà visible.

EDR : observer les comportements là où l’attaque devient réelle

Dans la majorité des attaques modernes, le moment critique n’est pas l’entrée initiale, mais l’exécution sur un poste ou un serveur d'un script, d'une élévations de privilèges ou de mouvements latéraux.

Contrairement à un antivirus classique, un EDR (Endpoint Detection & Response) ne se contente pas d’identifier des fichiers connus comme malveillants. Il observe les comportements : ce qui s’exécute, comment, depuis quel contexte, avec quelles interactions système et réseau.

Un document Office qui déclenche PowerShell, un processus qui tente d’accéder à la mémoire d’un autre ou un poste qui initie des connexions inhabituelles vers des ressources internes ou externes constituent autant de signaux faibles que l’EDR rend visibles.

L’EDR constitue ainsi le premier capteur comportemental de l’architecture. Il ne décide pas à lui seul de la gravité d’un événement, mais il fournit une visibilité fine et contextualisée là où l’attaque prend corps.

SIEM, SOC, MDR : l’enjeu n’est pas l’outil, c’est la capacité à piloter

La corrélation apporte précisément du contexte et de la cohérence aux signaux isolés. Un SIEM va établir une corrélation d'événements de sécurité qui, pris séparément, pourraient sembler légitimes (connexion inhabituelle, activité anormale sur un poste, accès massif à des fichiers, élévation de privilèges, exfiltration lente).

Détecter ne consiste donc pas à accumuler des alertes, mais à comprendre une séquence d’événements. L’EDR fournit le signal comportemental local, le SIEM le met en perspective à l’échelle du système, et la réponse peut être structurée et accélérée via des mécanismes d'orchestration et automatisation des réponses.

Mais un SIEM sans organisation revient à utiliser un radar sans pilote. Il voit des choses, sans que personne ne sache quoi en faire. C’est pourquoi la détection doit être opérée via un Centre Opérationnel de Sécurité qui qualifie et priorise, ou via un MDR pour unedétection et réponse managées. À ce stade, la cybersécurité cesse d’être un empilement de briques pour devenir une véritable chaîne de décision.

Réagir : décider vite quand l’attaque est déjà là

La cybersécurité n’est pas un instant figé. C’est une activité qui s’inscrit dans la durée, avec des phases de vigilance, d’analyse et de décision.

Lorsqu’un incident est détecté, la question n’est plus seulement technique. Il s’agit de choisir la bonne réponse, au bon moment, en tenant compte des impacts opérationnels.

Qualifier et prioriser dans un contexte réel

Tous les événements suspects ne justifient pas une réaction immédiate. Une architecture mature distingue l’alerte de l’incident, et l’incident de la crise.

Cette qualification repose sur l’expérience, la connaissance du système et la capacité à replacer l’événement dans un contexte métier. A ce titre, les PME peuvent s’appuyer sur une réponse aux incidents opérée dans la durée, typiquement via notre service MDR pour PME adapté à leur contexte.

Réagir sans aggraver l’impact

Isoler un poste, bloquer un accès ou couper un service peut parfois causer plus de perturbations que l’attaque elle-même.

Réagir efficacement suppose de mesurer les conséquences de chaque action et de privilégier des réponses proportionnées, capables de contenir la menace sans interrompre inutilement l’activité.

Accepter l’impact : quand prévenir et détecter ne suffisent plus

Même les architectures les mieux conçues ne garantissent pas une invulnérabilité totale. La diversité des usages, la complexité des systèmes et l’ingéniosité des attaquants rendent illusoire l’idée d’un système parfaitement étanche.

Cette réalité n’est pas un aveu d’échec. Elle constitue au contraire le point de départ d’une approche mature de la cybersécurité, qui intègre la possibilité de l’impact et s’y prépare.

Dans de nombreux incidents majeurs, la compromission initiale n’est ni détectée immédiatement, ni bloquée à temps. Ce qui fait la différence entre une crise maîtrisée et un arrêt prolongé de l’activité tient à la capacité de l’organisation à continuer à fonctionner. Cette logique de continuité se retrouve aussi dans les réflexions autour de la cyber-assurance, qui n’a de sens que si les prérequis techniques (sauvegarde, traçabilité, hygiène) sont réellement en place. Cette réalité couvre aussi des scénarios où il n’y a pas d’intrusion, mais une indisponibilité brutale, par exemple lors d’une saturation par déni de service.

Pourquoi la sauvegarde n’est pas une option

Les attaques modernes, en particulier les attaques par rançongiciel, ne se contentent plus de chiffrer des données. Elles cherchent à détruire les mécanismes de restauration, à supprimer les copies disponibles et à rendre toute reprise impossible.

Dans ce contexte, l’absence de sauvegarde exploitable transforme un incident de sécurité en crise existentielle pour l’entreprise. Sans capacité de restauration, il n’existe plus de levier de sortie.

La sauvegarde ne doit pas être envisagée comme une assurance passive, mais comme un composant actif de l’architecture de cybersécurité. Elle constitue le dernier rempart lorsque toutes les autres mesures ont échoué.

Sauvegarder ne suffit pas, il faut savoir redémarrer

Disposer de sauvegardes ne garantit en rien une reprise rapide de l’activité. De nombreuses organisations découvrent, trop tard, que leurs données sont incomplètes, obsolètes ou impossibles à restaurer dans les délais requis.

La capacité de reprise dépend de multiples facteurs : sauvegarde externalisée, dépendances applicatives, priorisation des services critiques, disponibilité des équipes.

Une architecture résiliente ne se contente pas de stocker des données. Elle intègre des scénarios de reprise réalistes, testés et alignés avec les exigences opérationnelles de l’entreprise.

La cyber-résilience comme capacité opérationnelle

La cyber-résilience ne consiste pas à revenir exactement à l’état initial. Elle vise à restaurer un niveau de fonctionnement suffisant pour permettre à l’entreprise de poursuivre ses activités essentielles.

Cette approche impose des choix. Toutes les applications, toutes les données et tous les services ne présentent pas le même niveau de criticité.

Une architecture de cybersécurité cohérente intègre ces arbitrages dès sa conception. Elle lie les mécanismes de sauvegarde et de reprise aux priorités métiers réelles, et non à des considérations purement techniques.

En acceptant que la possibilité de l'impact, l’entreprise se donne les moyens de limiter ses conséquences et de reprendre le contrôle plus rapidement.

La communication : ce qui protège la confiance quand l’incident devient visible

Lorsqu’un incident de cybersécurité impacte l’activité, le risque ne se limite plus aux systèmes informatiques. Il touche immédiatement la relation avec les clients, les fournisseurs, les partenaires et parfois les autorités.

Une reprise technique réussie ne suffit pas si la communication est absente, confuse ou perçue comme opaque. Le silence crée de la suspicion, les informations partielles alimentent les rumeurs, et la perte de confiance peut avoir un impact durable sur le chiffre d’affaires, bien au-delà de l’incident initial.

Communiquer, ce n’est pas exposer toute la réalité technique, c’est assumer les faits connus, expliquer les impacts réels et donner un cadre clair aux parties concernées. Clients, fournisseurs et partenaires doivent comprendre ce qui est affecté, ce qui ne l’est pas, et comment la situation est maîtrisée.

En situation de crise, la transparence maîtrisée est un levier de résilience. Elle repose sur un cadre simple :

- informer les parties concernées (clients, fournisseurs, partenaires),

- expliquer l’impact concret (ce qui est touché / ce qui ne l’est pas),

- donner une trajectoire claire (mesures prises, délais, prochains points d’information).

En situation de crise, la transparence maîtrisée est un levier de résilience. Elle protège la relation commerciale, sécurise les partenaires et permet à l’entreprise de reprendre son activité sans porter durablement la marque de l’incident.

Par où commencer pour une PME ?

Dans la majorité des PME, les priorités initiales se situent autour de :

- La sécurisation des accès et des identités (comptes, connexions, usages distants)

- La protection des postes et serveurs face aux comportements anormaux

- La visibilité sur les événements critiques du système d’information

- La capacité à restaurer rapidement l’activité en cas d’incident majeur

Dans une PME, l’erreur classique consiste à lancer dix chantiers en parallèle. un peu de firewall par ci, un peu d’EDR par là, et au final aucun socle réellement solide, aucune visibilité exploitable, aucune capacité de reprise éprouvée. Une approche plus efficace consiste à dérouler l’architecture dans un ordre qui respecte la logique d’attaque et la capacité d’absorption de l’entreprise.

- 1) Commencer par le socle de contrôle : sécuriser les identités et les accès, car c’est souvent là que l’attaque prend appui. Concrètement, cela passe par l’authentification forte (MFA), des règles de confiance explicites (accès conditionnels, comptes privilégiés), et une messagerie durcie contre le phishing via un antispam professionnel et des mécanismes d’authentification de domaine. En parallèle, le firewall doit redevenir un point de contrôle clair : flux autorisés, flux surveillés, flux refusés.

- 2) Renforcer les postes et serveurs : parce que l’incident devient réel quand un code s’exécute sur un endpoint. Une protection EDR managée apporte cette capacité de détection comportementale qui manque aux approches trop orientées signature. C’est aussi le bon moment pour contenir la propagation en segmentant les flux inter-zones et inter-sites pour éviter que le réseau ne devienne un accélérateur d’attaque.

- 3) Étendre la visibilité : une architecture sans journalisation exploitable est une architecture aveugle. Centraliser les événements critiques (identités, EDR, firewall, systèmes, cloud) et les rendre corrélables via un SIEM permet de comprendre les séquences, pas seulement les symptômes. Et si l’entreprise n’a pas les ressources pour l’opérer, une capacité MDR donne un cadre d’exploitation concret dans la durée.

- 4) Verrouiller la sortie de crise : la question finale n’est pas "peut-on empêcher toute attaque ?" mais "peut-on repartir ?". Une sauvegarde externalisée n’est utile que si elle est isolée, testée, et si des scénarios de reprise existent. C’est ici que la cybersécurité rejoint la continuité d’activité : restaurer vite, dans le bon ordre, avec des priorités métier claires.

Comment nous construisons une architecture de cybersécurité pour une PME

Concevoir une architecture de cybersécurité pour une PME ne consiste pas à transposer des modèles pensés pour de grands groupes. Les contraintes de ressources, de compétences et de temps imposent une approche différente, plus pragmatique et plus progressive.

Notre démarche repose sur un principe simple : la cybersécurité doit s’adapter au fonctionnement réel de l’entreprise, et non l’inverse.

Partir des usages, pas des solutions

Toute architecture efficace commence par une compréhension fine des usages. Qui accède à quoi ? Depuis où ? Pour quels besoins métiers ? Quelles applications sont réellement critiques au quotidien ?

Cette phase permet de distinguer les flux essentiels des usages accessoires, et d’identifier les points de dépendance qui conditionnent la continuité de l’activité.

Sans cette lecture fonctionnelle du système d’information, toute démarche de sécurisation risque de renforcer des zones peu pertinentes tout en laissant subsister des angles morts critiques.

Construire une architecture progressive et cohérente

Dans une PME, la cybersécurité ne peut pas être déployée sous la forme d’un projet unique et figé. Elle doit s’inscrire dans le temps, par étapes successives, chacune venant renforcer la cohérence globale de l’architecture.

Chaque brique introduite répond à un objectif précis : réduire une surface d’attaque, améliorer la visibilité, ou renforcer la capacité de réaction.

L’enjeu n’est pas de multiplier les dispositifs, mais de s’assurer que chaque composant s’intègre dans une logique d’ensemble et contribue à l’équilibre global du système.

Aligner prévention, détection et réaction

Une architecture de cybersécurité cohérente ne privilégie pas une fonction au détriment des autres. La prévention sans visibilité crée un faux sentiment de sécurité. La détection sans capacité de réaction génère de la fatigue et de l’inaction.

Nous concevons les dispositifs de sécurité de manière à ce que les signaux détectés puissent être interprétés rapidement, et que les réponses possibles soient adaptées au contexte opérationnel de la PME.

Cette articulation est essentielle pour éviter les situations où les équipes se retrouvent submergées par des alertes sans disposer des moyens ou du temps pour agir efficacement.

Opérer la sécurité dans la durée

La cybersécurité ne se limite pas à une phase de déploiement. Elle nécessite une supervision de la sécurité, des ajustements réguliers et une capacité à tirer des enseignements des incidents.

Dans de nombreuses PME, les ressources internes ne permettent pas d’assurer cette vigilance permanente. L’architecture doit donc intégrer dès le départ la question de l’exploitation et de l’accompagnement dans le temps.

Opérer la sécurité, c’est maintenir l’architecture en condition, adapter les règles aux évolutions des usages, et renforcer progressivement la posture globale de l’entreprise.

Adapter le niveau de protection à la réalité de l’entreprise

Toutes les PME n’ont pas les mêmes exigences, ni les mêmes niveaux de criticité. Une architecture pertinente est celle qui tient compte des enjeux métiers, des contraintes économiques et de la maturité de l’organisation.

Chercher à atteindre un niveau de sécurité théorique maximal peut se révéler contre-productif. L’objectif est de trouver un équilibre entre protection, visibilité et continuité d’activité.

Cette approche pragmatique permet de construire une cybersécurité réellement applicable, comprise et acceptée par les équipes, et donc plus efficace dans la durée.

Construire une cybersécurité durable, adaptée aux usages réels

La cybersécurité ne se résume plus à un catalogue de solutions techniques. Elle est devenue une discipline d’architecture à part entière, indissociable du fonctionnement du système d’information et des usages métiers.

Empiler des outils peut donner l’illusion d’un renforcement progressif. En réalité, sans cohérence globale, cette accumulation crée de la complexité, multiplie les angles morts et rend les incidents plus difficiles à maîtriser.

À l’inverse, raisonner en architecture permet d’accepter la réalité des usages modernes, d’anticiper les scénarios d’attaque les plus probables, et de construire un dispositif capable d’absorber les incidents sans mettre en péril la continuité de l’activité.

Prévenir, détecter, réagir et se relever ne sont pas des étapes indépendantes. Ce sont les fonctions complémentaires d’un même système, qui ne prend tout son sens que lorsqu’il est pensé comme un ensemble cohérent.

Pour une PME, l’enjeu n’est pas d’atteindre un niveau de sécurité théorique maximal, mais de disposer d’une architecture compréhensible, opérable et évolutive, alignée avec ses priorités métiers et ses contraintes réelles.

C’est cette approche pragmatique et structurée qui permet de transformer la cybersécurité d’un centre de coûts subi en un levier de stabilité et de confiance pour l’entreprise.

Si vous souhaitez évaluer la cohérence de votre architecture actuelle, identifier les points de fragilité réels et définir des priorités adaptées à votre contexte, une analyse globale de votre posture de cybersécurité constitue souvent un premier pas utile.

FAQ sur la cybersécurité en entreprise

La cybersécurité, est-ce seulement l'affaire de l'IT ?

Non. La technique fournit les outils, mais ce sont les usages qui créent les risques. Une architecture de cybersécurité efficace implique la direction (qui décide des priorités et alloue les budgets), les métiers (qui définissent ce qui est critique), les utilisateurs (qui appliquent ou contournent les procédures), les partenaires (qui accèdent aux systèmes), au même titre que l'équipe informatique. La cybersécurité n'est pas un projet IT, c'est un projet d'entreprise.

Par où commencer quand on n'a "rien" en place ?

Il est préférable de démarrer par un diagnostic simple : inventaire des comptes, des liens Internet, des serveurs, de la messagerie, des sauvegardes. En pratique, les premiers chantiers prioritaires sont souvent : l'authentification forte (MFA), la sauvegarde externalisée, la sécurisation de la messagerie avec un antispam avancé, et le contrôle des flux avec un firewall nouvelle génération. Ces quatre piliers forment le socle minimal d'une architecture de cybersécurité.

Un antivirus classique suffit-il encore ?

Les menaces modernes exploitent la mémoire, les scripts, les navigateurs et des outils légitimes détournés (PowerShell, macros, WMI). Un antivirus basé sur des signatures ne voit qu'une partie du problème. C'est pour cette raison que les architectures modernes s'appuient sur des EDR (Endpoint Detection & Response) qui observent les comportements, et sur une supervision centralisée qui corrèle les événements issus de sources différentes.

Le cloud est-il plus sécurisé que le "on-premise" ?

Le cloud apporte de puissants mécanismes de sécurité (redondance, isolation, sauvegardes automatiques, mises à jour gérées), mais rien n'y est sécurisé par défaut. Tout dépend de la configuration des accès, de la gestion des identités, de la journalisation, de l'intégration dans l'architecture globale (réseau, sauvegarde, supervision). Un cloud mal configuré est aussi vulnérable qu'un serveur sur site mal maintenu.

Faut-il viser le Zero Trust à tout prix ?

Le Zero Trust est surtout un principe : ne jamais faire confiance par défaut, toujours vérifier, limiter les droits au strict nécessaire, surveiller en continu. Il est plus utile de décliner ce principe sur quelques zones clés (VPN, accès cloud, administration des serveurs) que de viser un "label Zero Trust" théorique. L'important, c'est d'intégrer cette logique dans l'architecture, pas de cocher une case marketing.

Comment savoir si notre architecture actuelle est suffisante ?

Votre capacité à répondre à ces questions devrait permettre d'évaluer la maturité de votre posture de sécurité :

- Qui a accès à quoi, depuis où, avec quels droits ?

- Comment sont protégées vos données critiques ?

- Que se passe-t-il si un poste est chiffré par un ransomware ?

- Comment détectez-vous une intrusion en cours ?

- Qui est alerté en cas d'incident critique, et qui décide de la réponse ?

- Combien de temps faut-il pour restaurer un serveur ?

Quels services de cybersécurité pour protéger mon entreprise ?

Les services de cybersécurité pour entreprises se structurent généralement en quatre niveaux : l'audit et le diagnostic (cartographie, identification des vulnérabilités, scénarios de risque) ; le déploiement de protections (identité et MFA, EDR, firewall, antispam, sauvegarde) ; la supervision et la détection (SIEM, SOC, MDR) ; et l'accompagnement continu (tests de restauration, formation des équipes, amélioration de la posture). L'enjeu n'est pas de tout déployer d'un coup, mais de construire progressivement une architecture cohérente adaptée à vos usages et vos risques. Découvrez notre offre de cybersécurité pour PME.

Quelles solutions de cybersécurité pour une PME ?

Les solutions de cybersécurité pour PME se déploient par couches : prévention (MFA, Zero Trust, firewall, antispam, durcissement des postes) ; détection (EDR, SIEM) ; réponse (SOC, MDR) ; continuité (sauvegarde externalisée, PRA/PCA). Chaque couche complète la précédente. L'EDR détecte ce que le pare-feu ne bloque pas. Le SIEM corrèle ce que l'EDR remonte localement. Le MDR réagit quand le SIEM alerte. La sauvegarde permet de repartir quand tout le reste a échoué. Une architecture efficace n'empile pas les outils, elle les intègre dans une logique cohérente.