Firewall d’entreprise : comprendre son rôle, ses limites et sa place dans une architecture réseau moderne

Un guide complet et pédagogique pour comprendre le rôle réel du firewall, ses limites structurelles, l’évolution vers les firewalls nouvelle génération et sa place dans une architecture de sécurité cohérente.

Un équipement essentiel mais souvent mal compris

Pourquoi le firewall reste central dans un monde où la frontière réseau n’existe plus vraiment

Le firewall fait partie de ces équipements que l’on installe parfois par réflexe, convaincu qu’il représente une architecture globale de cybersécurité pour PME. Pendant longtemps, il a effectivement joué le rôle d’une frontière évidente entre un réseau interne et Internet. Mais cette époque est révolue. L’entreprise a changé de forme, ses usages se sont dispersés, les applications ne résident plus toutes dans un serveur local et les collaborateurs travaillent désormais depuis des lieux et des réseaux multiples. Dans ce contexte fragmenté, le firewall n’a pas perdu de son intérêt, mais son rôle n’est plus celui d’une barrière unique. Il est devenu une brique d’architecture à part entière, un point d’observation, de contrôle et de régulation des flux, dont la pertinence dépend entièrement de la façon dont l’infrastructure le fait travailler.

Cette évolution impose de revoir la manière dont on explique ce qu’est un firewall. Ce n’est pas un outil magique ni une solution “tout-en-un”, mais un dispositif qui observe, analyse et arbitre des communications. Comme la téléphonie est devenue IP et a nécessité de comprendre les mécanismes internes de SIP et le protocole RTP pour la qualité d’appel pour être bien déployée, la sécurité réseau impose aujourd’hui d’expliquer comment un firewall lit les flux, ce qu’il peut décider et ce qu’il ne pourra jamais voir.

Pour les entreprises qui veulent passer d’une approche “boîte noire” à une sécurité pilotée, nous proposons une offre de firewall d’entreprise managé, supervision incluse et intégrée au reste de votre architecture réseau.

Le fonctionnement réel d’un firewall : un analyseur de flux avant tout

Le firewall ne voit ni les intentions ni les usages : il analyse des communications

Pour comprendre ce qu’un firewall protège réellement, il faut d’abord accepter ce qu’il voit. Il n’analyse ni les fichiers ouverts, ni les clics, ni les comportements de l’utilisateur. Il observe uniquement les échanges réseau, les adresses IP qui communiquent, les ports utilisés, les protocoles sollicités et parfois les volumes ou les fréquences. Il agit comme un contrôleur qui surveille les mouvements sur une route sans jamais entrer dans les voitures. S’il identifie un comportement incohérent, il peut intervenir. Mais il n’a aucune visibilité directe sur l’activité interne du poste, et ne peut bloquer que les échanges qui transitent à travers lui.

Pendant longtemps, cette analyse était simple car chaque service utilisait un port défini et le réseau n’était que très partiellement chiffré. Le web a ensuite concentré une large partie des usages, les applications ont commencé à se superposer sur les mêmes ports et le HTTPS est devenu la norme. Un firewall traditionnel, qui ne regarde que le port et le protocole, ne distingue plus rien. Deux flux identiques peuvent représenter des usages radicalement différents : une mise à jour légitime, un accès Teams, une exfiltration de données ou une commande de malware. Lorsque tout circule dans un tunnel chiffré, le firewall doit évoluer ou devenir aveugle.

Du firewall traditionnel au firewall nouvelle génération

Pourquoi les firewalls ont dû évoluer au-delà du simple filtrage port/protocole

Lorsque le cloud est devenu omniprésent et que la majorité du trafic s’est uniformisée autour de HTTPS, le modèle historique du firewall a considérablement perdu en efficacité. Le port n’était plus un indicateur fiable, les flux devenaient difficiles à distinguer et les menaces se cachaient dans des communications apparemment légitimes. Il fallait reconnaître les applications elles-mêmes, et non plus seulement les routes qu’elles empruntaient. C’est ainsi que nacquit le firewall nouvelle génération, pensé non plus pour filtrer mais pour comprendre.

Le firewall NGFW analyse les applications, pas seulement les ports

Un firewall NGFW identifie les services qu’il voit passer, même s’ils sont encapsulés dans du SSL ou utilisent un port inattendu. Là où un firewall classique voit “une connexion HTTPS”, un NGFW distingue une synchronisation OneDrive, une session Teams, un upload vers un service cloud ou un flux chiffré dont le comportement statistique ne correspond à rien de connu. Il reconnaît les applications par leur manière de communiquer, non par le port sur lequel elles passent. C’est un changement fondamental qui donne enfin de la visibilité sur les usages réels.

L’inspection SSL : la condition pour réellement comprendre ce qui circule

Pour reconnaître une application moderne, le firewall doit inspecter ce qui passe dans le tunnel SSL. Cette opération consiste à déchiffrer temporairement le flux, à l’inspecter, puis à le rechiffrer avant de le transmettre. Sans inspection SSL, un NGFW perd l’essentiel de ses capacités, et le trafic chiffré devient une boîte noire que le firewall laisse passer sans pouvoir l’analyser. Dans un monde où presque tout est chiffré, un firewall non configuré pour l’inspection SSL est un firewall qui travaille dans le noir.

L’IPS intégré : détecter les attaques réseau au cœur des flux

Les NGFW intègrent également un système de prévention d’intrusions capable de reconnaître des tentatives d’exploitation, des signatures d’attaque ou des mouvements latéraux. Cette couche IPS ne remplace pas une solution EDR mais offre une capacité d’analyse supplémentaire sur les échanges réseau. Le firewall n’est plus seulement un arbitre : il devient un détecteur d’anomalies comportementales.

Malgré leur puissance, les NGFW restent des firewalls : ils ne protègent que les flux

La confusion vient souvent du marketing. Beaucoup pensent qu’un NGFW protège contre le phishing, contre les fichiers piégés ou contre les comportements locaux sur le poste. Ce n’est pas le cas. Un firewall, même nouvelle génération, ne protège que les communications, jamais l’intérieur du poste. Il ne voit pas une macro qui s’exécute, ne sait pas qu’un utilisateur clique sur un lien piégé, et ne comprend pas les manipulations locales. Son rôle reste essentiel, mais limité.

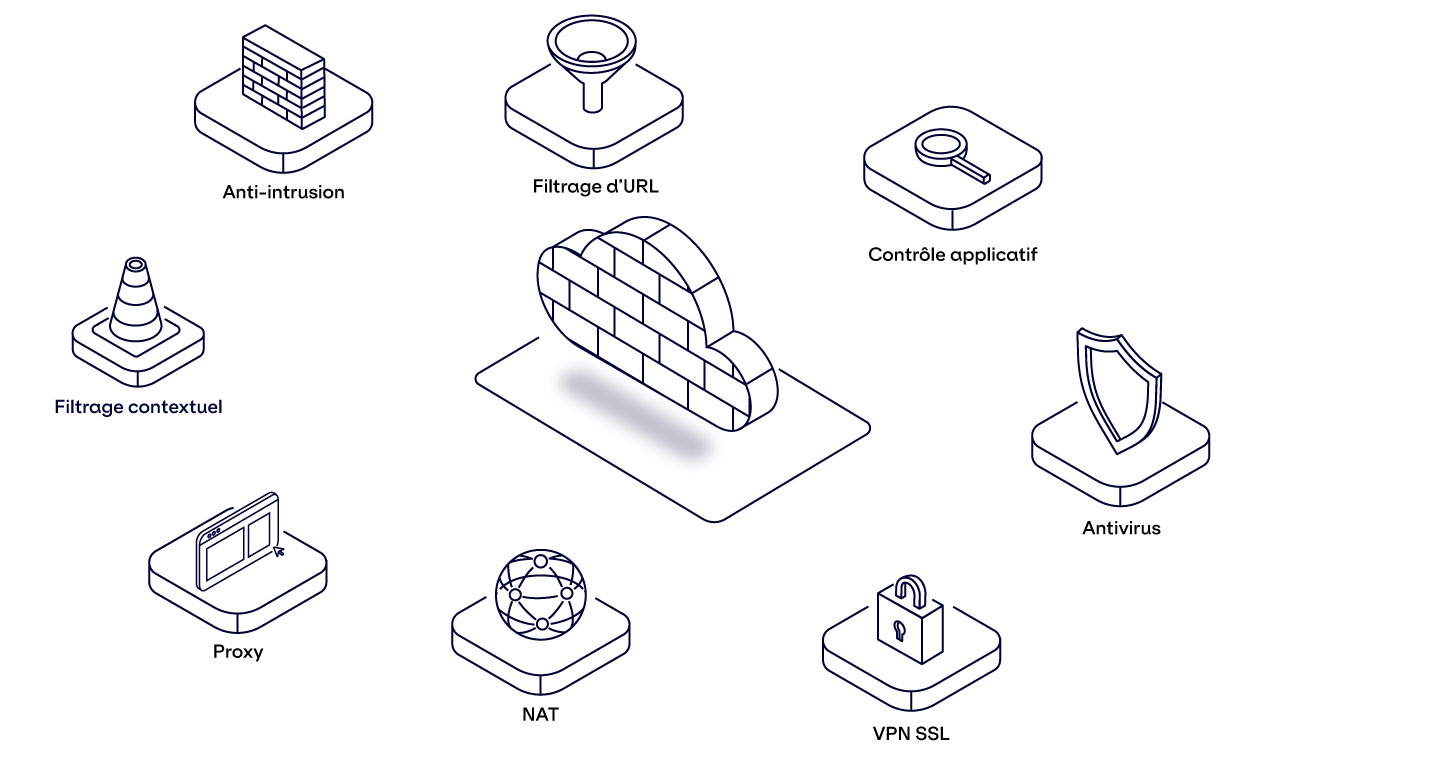

Les fonctionnalités d’un Firewall Nouvelle Génération

Les limites que le firewall ne pourra jamais dépasser

Le firewall ne protège pas la messagerie

La grande majorité des attaques commencent dans la boîte mail. Mais un firewall n’a aucune visibilité sur les pièces jointes ouvertes ou les liens cliqués dans un message. La menace se déclenche dans le poste, avant toute communication détectable.

Le firewall ne protège pas le poste de travail

Un script local, une commande PowerShell, un ransomware qui chiffre silencieusement un disque : aucun de ces comportements ne transite immédiatement par le réseau. Le firewall ne peut donc pas intervenir. L’EDR est le seul outil donnant une visibilité interne des endpoints.

L’absence de segmentation annule presque tout l’intérêt du firewall

Si toutes les machines se trouvent dans un seul VLAN, un attaquant peut se déplacer sans jamais traverser le firewall. Sans segmentation, le firewall n’intervient que pour Internet. Et un réseau à plat reste la première cause de propagation rapide des ransomwares.

Le firewall et la qualité de sa configuration

Les règles accumulées créent des failles invisibles

Un firewall n’est efficace que si ses règles le sont. Les règles obsolètes, les exceptions laissées en place, les ouvertures trop larges ou les règles créées “en dépannage” deviennent des vulnérabilités directes. Beaucoup d’attaques passent par des règles trop anciennes, jamais révisées.

Un firewall non supervisé perd la moitié de sa valeur

Le firewall signale les anomalies, les tentatives d’exploitation, les communications douteuses. Mais si personne n’exploite les logs, ces alertes disparaissent dans le bruit. Un firewall non supervisé est un détecteur d’incendie dont personne ne regarde la lumière.

Intégrer le firewall dans une architecture cohérente

Le firewall devient efficace lorsqu’il s’inscrit dans une chaîne logique

Un firewall n’assure pas la sécurité. C’est l’architecture qui lui donne ce pouvoir. La segmentation définit les zones, l’antivirus pour emails élimine la majorité des attaques en amont, l’EDR protège l’intérieur du poste et le contrôle d’accès multi-facteurs. L’ensemble crée une chaîne de confiance dans laquelle le firewall joue un rôle déterminant mais jamais isolé.

Dans un réseau moderne, le firewall n’est plus une frontière mais un point d’observation

Avec la mobilité, le cloud et le télétravail, les flux ne passent plus tous par le siège. Le firewall ne protège plus une “entrée”, mais des zones, des communications, des usages. Sa valeur vient de sa visibilité, de sa capacité à comprendre les flux et de son rôle dans la cohérence globale.

Ce qui distingue une architecture firewall efficace d’une architecture fragile

Une entreprise peut disposer d’un firewall haut de gamme et rester vulnérable si l’architecture ne suit pas. Lorsque l’inspection SSL est désactivée, que les règles sont trop larges, que les zones ne sont pas segmentées ou que la supervision n’existe pas, la sécurité s’effondre silencieusement. La protection ne repose jamais sur l’appareil, mais sur la manière dont il est pensé, configuré, intégré et surveillé.

Un firewall protège les flux, mais seule l’architecture protège l’entreprise

Le firewall reste une brique fondamentale de la sécurité réseau. Mais il n’est pas une solution globale. Il contrôle les échanges, détecte des anomalies, applique des politiques, mais il ne voit rien de ce qui se passe dans le poste et n’analyse pas les menaces qui naissent dans la messagerie ou dans l’identité. Un firewall protège les communications. L’architecture protège l’entreprise. C’est l’alignement des briques — segmentation, EDR, antispam, MFA, supervision et firewall NGFW — qui crée une sécurité réellement solide.