La cyber-résilience : la capacité à encaisser une attaque et à reprendre rapidement

La cyber-résilience ne vise pas à empêcher toute attaque, mais à maintenir l’activité malgré l’incident. Continuité, reprise et réduction de l’impact pour les PME.

Aucun système n’est totalement invulnérable. Même avec des outils de sécurité performants, une attaque peut réussir. La question n’est donc plus seulement « comment empêcher une cyberattaque ? », mais « que se passe-t-il lorsqu’elle survient malgré tout ? »

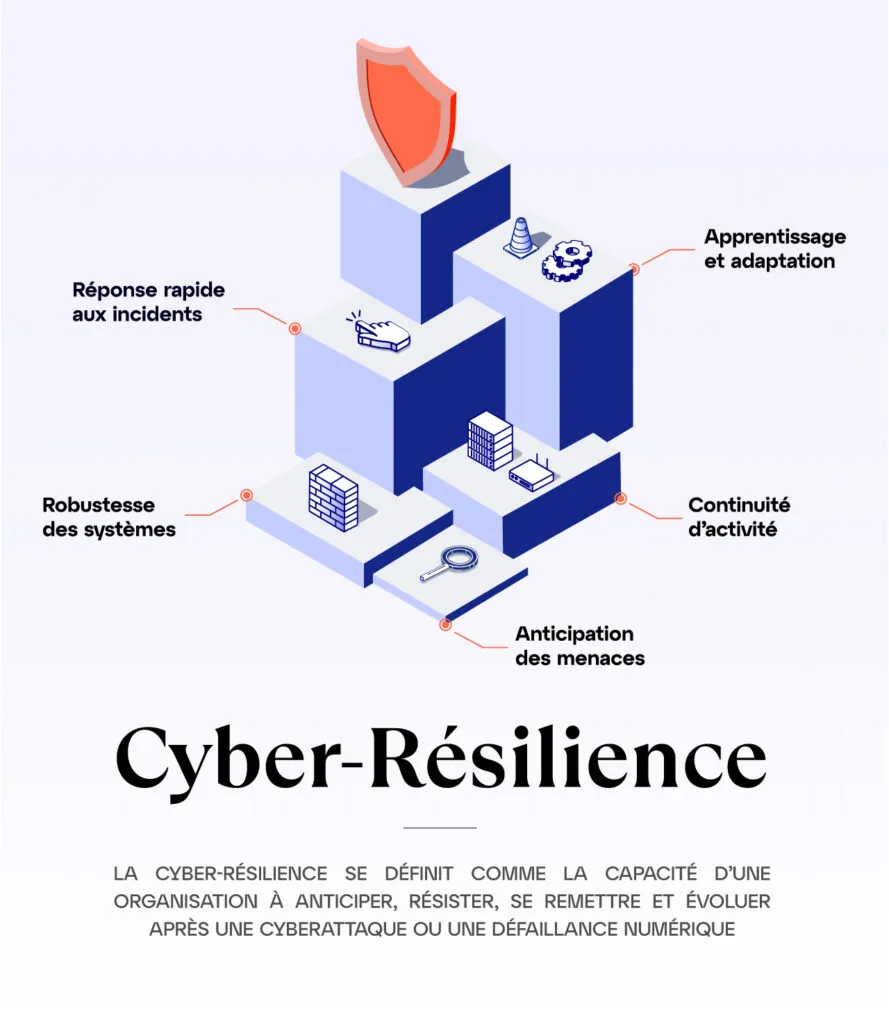

La cyber-résilience désigne la capacité d’une organisation à continuer son activité, à limiter les impacts opérationnels et à reprendre rapidement le contrôle après un incident de sécurité. Elle place la cybersécurité comme une capacité de continuité.

Pour les PME et ETI, elle repose sur une combinaison de mesures techniques, organisationnelles et humaines comme la détection, la réaction, les sauvegardes, les procédures de reprise et le pilotage de crise.

La cyber-résilience ne remplace donc pas la cybersécurité. Elle en est le prolongement opérationnel, lorsque la prévention ne suffit plus.

Qu’est-ce que la cyber-résilience ?

Une définition centrée sur la continuité d’activité

La cyber-résilience désigne la capacité d’une organisation à anticiper, encaisser et surmonter un incident numérique tout en préservant l’essentiel de ses activités. Il peut s’agir d’une cyberattaque, d’une défaillance technologique ou d’une erreur humaine ayant un impact fort sur le système d’information.

Concrètement, une organisation cyber-résiliente est capable :

- d’identifier ses actifs critiques et les scénarios de rupture les plus probables ;

- de limiter la portée d’un incident lorsqu’il survient ;

- de redémarrer rapidement les services vitaux à un niveau acceptable ;

- d’expliquer ce qui se passe à ses collaborateurs, ses clients et ses partenaires.

La cyber-résilience ne se résume donc pas à mieux se protéger. Elle formalise plutôt la manière dont l’entreprise se prépare, réagit et se relève, techniquement et opérationnellement.

Quelle est la différence entre la cyber-résilience et la cybersécurité ?

La confusion est fréquente : la cybersécurité et la cyber-résilience poursuivent le même objectif, à savoir protéger l’organisation, mais ne s’appliquent pas au même moment du cycle d’incident.

- La cybersécurité rassemble les mesures préventives comme le durcissement des systèmes, le filtrage, les mises à jour, les outils de protection (pare-feu, EDR, défense périmétrique des terminaux, antispam…), détection via une outil de corrélation d’événements (SIEM) ou un centre opérationnel de sécurité (SOC).

- La cyber-résilience part du principe qu’aucune défense n’est infaillible. Elle se pose les questions suivantes : “Que se passe-t-il si, malgré tout, l’attaque réussit ? Comment l’entreprise limite-t-elle l’impact, poursuit-elle ses activités et gère-t-elle la communication ?”

On peut l’illustrer simplement de la façon suivante : la cybersécurité essaie d’empêcher l’incendie ; la cyber-résilience organise les issues de secours, les exercices d’évacuation, les plans de reprise et la façon dont on informe les occupants et le voisinage.

| Critère | Cybersécurité | Cyber-résilience |

|---|---|---|

| Objectif principal | Empêcher les attaques | Maintenir l’activité malgré l’attaque |

| Moment d’intervention | Avant + Pendant l’attaque | Pendant + Après l’attaque |

| Question centrale | ”Comment bloquer ?" | "Comment continuer si ça passe ?” |

| Focus | Protection technique | Continuité opérationnelle |

| Outils clés | Firewall, EDR, MFA, SIEM | PCA/PRA, sauvegardes immuables, redondance, cellule de crise |

| Indicateurs | Attaques bloquées, MTTD | RTO atteint, RPO respecté |

Pourquoi les entreprises ont-elles besoin d’une stratégie de cyber-résilience ?

Des attaques plus fréquentes… et plus structurantes

Les statistiques le confirment : les attaques ne visent plus seulement les grandes structures. Les PME deviennent des cibles privilégiées, souvent moins protégées mais tout aussi dépendantes de leurs systèmes. Le spear phishing ciblé, les ransomwares, les compromissions de messagerie ou les attaques sur la chaîne de fournisseurs se multiplient.

Ces attaques ne se limitent plus à une simple fuite de données. Certaines, comme le déni de service distribué, ne cherchent même pas à compromettre un système, mais à rendre les services indisponibles, mettant directement en péril la continuité d’activité. Elles visent directement la capacité à produire, facturer, livrer; sans accès à l’ERP, à la téléphonie ou aux applications métiers, l’entreprise se retrouve paralysée. C’est précisément ce lien entre cybermenace et continuité d’activité qui rend la cyber-résilience incontournable.

Un impact business direct : productivité, trésorerie, image

Une interruption prolongée a un coût immédiat lié aux commandes non traitées, aux délais non tenus, aux équipes à l’arrêt, aux pénalités contractuelles ou encore aux litiges éventuels. À cela s’ajoutent les coûts de remédiation, d’expertise et les investissements correctifs à engager dans l’urgence.

Mais l’impact le plus durable est souvent immatériel puisqu’il s’agit de la perte de confiance des clients, des doutes des partenaires et de la perception d’une organisation fragile ou mal préparée. La cyber-résilience vise justement à éviter que l’incident technique ne se transforme en crise de confiance, en combinant gouvernance, technique et communication de crise.

Un cadre réglementaire de plus en plus exigeant

Avec le RGPD, les exigences autour des données personnelles sont clairement posées. Celles-ci préconisent une détection rapide, une notification des violations ainsi qu’une documentation des mesures prises. La directive NIS2 élargit encore le périmètre aux opérateurs de services essentiels et à de nombreuses structures privées.

Une organisation cyber-résiliente est ainsi capable :

- de détecter l’incident dans des délais raisonnables ;

- de tracer ce qui s’est produit ;

- de communiquer des informations fiables aux autorités et aux personnes concernées.

La cyber-résilience n’est donc pas qu’un concept technique; c’est aussi un levier de conformité et de responsabilité.

Les piliers de la cyber-résilience : anticiper, résister, continuer, rebondir

Au-delà des acronymes, la cyber-résilience se structure autour de quelques grandes briques qui se renforcent mutuellement. L’idée n’est pas de tout faire en même temps, mais de construire progressivement un socle cohérent.

1. Anticiper les risques : comprendre où l’on est vulnérable

La première étape consiste à savoir ce que l’on protège, contre quoi et pour qui. Cartographier les actifs critiques, identifier les processus vitaux, comprendre les dépendances clés (fournisseurs, cloud, opérateurs, intégrateurs). Ce travail donne du relief aux risques.

Cette anticipation passe par :

- des analyses de risques métier, pas uniquement techniques ;

- des audits de sécurité et tests d’intrusion réguliers ;

- l’identification des scénarios les plus probables tels qu’un ransomware bloquant l’ERP, la compromission de messagerie, perte d’un datacenter, etc.

C’est aussi dans cette phase que l’on définit les grands principes d’architecture comme la vérification continue des accès, l’authentification multi-facteurs systématique sur les accès sensibles, la segmentation entre environnement de production, d’administration et de test.

La cyber-résilience ne commence pas le jour de l’attaque, mais bien en amont, lorsqu’on accepte de regarder lucidement où l’on est fragile.

Enfin, anticiper, c’est préparer les rôles : qui décide en cas de crise, qui coordonne la technique, qui prend la parole, par quels canaux. Cette dimension organisationnelle est souvent le maillon faible des plans centré sur l’aspect uniquement technique.

2. Renforcer la robustesse technique : limiter la casse le jour J

Une organisation cyber-résiliente n’est pas une organisation invulnérable ; c’est une organisation qui encaisse mieux. La robustesse technique vise à empêcher qu’un incident ne se propage à tout le système d’information.

Elle s’appuie notamment sur :

- une infrastructure réseau segmentée, qui limite les mouvements latéraux ;

- des sauvegardes régulières, testées, idéalement externalisées ou déconnectées ;

- des protections en profondeur : firewalls, filtrage DNS, antispam, durcissement des configurations ;

- des outils de détection et de réponse comme la technologie EDR de détection avancée, complétés par un SIEM ou un SOC pour corréler les signaux faibles.

L’objectif est simple; même si un poste ou un serveur tombe, l’attaque ne doit pas pouvoir remonter sans limite vers l’Active Directory, les sauvegardes ou les systèmes industriels. Chaque compartiment doit être pensé pour ralentir l’attaquant et laisser du temps à la détection.

La robustesse, c’est aussi la capacité à documenter et à tester régulièrement ces mécanismes. Un PRA jamais éprouvé sur le terrain n’est, en pratique, qu’un document théorique.

3. Assurer la continuité d’activité : maintenir l’essentiel même sous contrainte

Quand un incident survient, la question n’est plus “comment éviter la panne”, mais “comment continuer malgré la panne”. C’est le rôle de la continuité d’activité, à savoir garantir qu’un noyau de services vitaux reste opérationnel, même en mode dégradé.

Concrètement, cela implique d’identifier ce qui ne peut pas s’arrêter (facturation, production, support client, etc.) car chaque entreprise possède ses propres nœuds critiques.

Cette continuité repose sur plusieurs leviers complémentaires comme :

- Les plans PCA / PRA qui définissent les priorités, les délais acceptables (RTO), la quantité de données tolérée entre deux sauvegardes (RPO) et les ressources nécessaires à la reprise.

- Les environnements redondants, capables de prendre le relais en cas d’indisponibilité du site principal.

- Les liens réseau de secours, qu’il s’agisse d’un accès 4G/5G, d’une architecture multi-opérateurs ou d’un basculement vers un site distant.

- La restauration immédiate de données saines, via une stratégie de sauvegarde sécurisée (sauvegarde externalisée), isolée du reste du système.

La continuité d’activité ne se limite pas à un plan technique ; elle intègre la manière dont l’entreprise communique ce changement d’état à ses clients et collaborateurs. Une bascule peut être parfaitement exécutée d’un point de vue IT mais perçue comme chaotique si elle n’est pas accompagnée d’explications claires, transparentes et coordonnées.

4. Répondre efficacement : orchestrer la gestion de crise

Le jour où l’incident survient, une organisation résiliente ne cherche pas ses procédures. Elle les applique.

La capacité de réponse est l’un des piliers les plus déterminants de la cyber-résilience. Elle mobilise autant la technique que la gouvernance et la communication.

Les éléments clés d’une réponse efficace incluent :

- La détection rapide de l’incident, grâce à la supervision, à la corrélation des événements (SIEM) et, dans les organisations plus avancées, à la surveillance continue d’un SOC.

- L’isolement immédiat des systèmes compromis, pour empêcher la propagation d’un ransomware, la fuite de données ou l’exploitation d’un accès illégitime.

- La coordination centralisée, via une cellule de crise réunissant DSI, RSSI, direction générale, juridique et communication.

- La communication maîtrisée, interne et externe : qui parle, à qui, quand, et avec quels messages validés.

Plus encore que la technique, la qualité du pilotage et de la communication conditionne la perception de l’incident. Un message clair vaut mieux qu’un silence prolongé ou qu’une communication imprécise qui nourrit les spéculations. Dans certaines organisations, des kits de communication sont rédigés à l’avance : messages pour les clients, partenaires, collaborateurs, autorités, etc.

Enfin, une réponse efficace repose sur l’accès rapide à des experts. De nombreuses PME s’appuient sur un Managed Detection & Response (MDR) pour bénéficier d’une équipe opérationnelle capable d’investiguer l’incident, d’assister la remédiation et de sécuriser la reprise.

5. Rebondir après l’incident : transformer l’expérience en progrès durable

La résilience ne s’arrête pas lorsque les services reviennent en ligne. Une fois l’incident maîtrisé, une étape essentielle commence : le retour d’expérience.

L’objectif n’est pas de chercher un coupable, mais de comprendre :

- Comment l’intrusion a-t-elle eu lieu ?

- Quelles failles de processus ou de configuration ont facilité l’attaque ?

- Quels signaux faibles auraient pu déclencher une alerte plus tôt ?

- Quels messages ont rassuré — ou au contraire inquiété — les différentes parties prenantes ?

- Quels gestes techniques ont été efficaces ?

- Quels comportements ou habitudes doivent être corrigés ?

Ce retour d’expérience nourrit l’amélioration continue de la stratégie de cyber-résilience. Il permet d’ajuster les plans PCA/PRA, d’améliorer la segmentation réseau, de renforcer la gestion des identités, d’affiner les scénarios de crise et de compléter les kits de communication.

Dans les organisations les plus matures, les exercices de crise (table-top, simulations techniques, coupures contrôlées) deviennent un rituel annuel, parfois semestriel. Ils révèlent autant les progrès que les angles morts, et renforcent la capacité des équipes à coopérer sous pression.

Comment intégrer la cyber-résilience dans la stratégie globale de l’entreprise ?

La cyber-résilience n’est pas un projet ponctuel ; c’est une démarche d’alignement entre la direction, les métiers et la DSI. Sa réussite repose sur trois dynamiques.

1. Évaluer la maturité actuelle et les risques spécifiques

Avant d’investir, il faut comprendre le point de départ.

Une évaluation de maturité en cyber-résilience identifie les fragilités réelles, techniques et organisationnelles.

Cela inclut :

- la cartographie des applications critiques ;

- les dépendances externes (opérateurs, hébergeurs, éditeurs SaaS, partenaires industriels) ;

- les processus vitaux et leurs tolérances à l’interruption ;

- l’état des sauvegardes ;

- le niveau de préparation des équipes à une crise.

Cette vision permet ensuite d’établir un plan d’évolution crédible et mesurable.

2. Ancrer la culture de vigilance chez les collaborateurs

Une entreprise peut disposer des meilleures solutions techniques, si ses équipes n’adoptent pas les bons réflexes, la résilience s’effondre.

La culture cyber inclut :

- la sensibilisation régulière aux risques ;

- la vigilance face aux emails suspects (phishing) ;

- les bonnes pratiques de gestion des mots de passe ;

- la compréhension des procédures d’alerte ;

- la capacité à réagir sans hésitation face à un comportement anormal.

La résilience ne dépend pas seulement de l’IT, mais du premier collaborateur qui détecte quelque chose d’anormal et le remonte.

3. Améliorer en continu, au rythme des nouvelles menaces

Comme la cybersécurité, la résilience doit évoluer. Les technologies changent, les méthodes d’attaque aussi, les organisations se transforment.

Cela implique :

- des mises à jour régulières des plans PCA/PRA ;

- la revue annuelle des scénarios de crise ;

- l’adaptation des moyens techniques (EDR, SIEM, filtrage, segmentation, sauvegarde immuable) ;

- des audits périodiques et des exercices mixtes (technique + communication).

Chaque incident, interne ou externe, devient une source d’apprentissage. Les organisations les plus résilientes sont celles qui apprennent des crises… y compris de celles des autres.

Vers une cyber-résilience adaptative : un avantage compétitif

Dans un environnement où les cyberattaques sont désormais une certitude statistique, la cyber-résilience distingue les organisations capables de maintenir la confiance, même sous pression.

Être résilient, ce n’est pas être invulnérable : c’est être capable de continuer à opérer, de maîtriser le récit de crise et de revenir plus fort.

Cela demande de la lucidité, une préparation méthodique, une culture partagée et des partenaires capables d’accompagner la détection, la réponse et la reconstruction.

La cyber-résilience n’est donc pas seulement un impératif réglementaire.

C’est un pilier de la performance durable.